先日公開いたしました セキュリティ情報 (その1)では、「迫りくるサイバー攻撃 : 敵を知る、対策する、被害を抑える」をテーマに、マルウェアの脅威に関する情報や対策についてご紹介しました。

今回は、セキュリティベンダー各社より上半期におけるサイバー攻撃の傾向についての中間報告が発表されましたので、その中の一部を抜粋して紹介いたします。

目次

6. 各社のサイバー攻撃に対する中間報告について

6-1.チェック・ポイント・リサーチ社(Check Point Software Technologies LTD.)

2020年上半期は、新型コロナ感染症の広がりへの対応として企業がリモートアクセスを許可するために行った、IT環境の運用と管理(インフラストラクチャ)の変更により、ネットワークやモバイルだけでなく、オンプレミスとパブリッククラウドの「ハイブリッドクラウド・マルチクラウド」も問題とされています。

CYBER ATTACK TRENDS: 2020 MID-YEAR REPORT(2020年7月22日発表)

https://research.checkpoint.com/2020/cyber-attack-trends-2020-mid-year-report/

6-2.トレンドマイクロ

フィッシングサイトへの誘導の増加(前期比1.6倍)、なかでもモバイル端末経由の割合が増え続けています。これは新型コロナウイルス感染拡大を受け、オンラインでの消費行動が増加したことが要因の一つと推測されています。オンライン会議サービスについては認証情報を狙ったフィッシング攻撃や、ソフトウェアインストーラーにマルウェアをバンドルして再配布する攻撃も確認されています。そのほか法人を狙った「情報暴露型」ランサムウェア攻撃が増加傾向にあるとされています。

2020年 上半期セキュリティラウンドアップ(2020年8月31日発表)

https://www.trendmicro.com/ja_jp/about/press-release/2020/pr-20200831-01.html

https://documents.trendmicro.com/assets/rpt/rpt-securing-the-pandemic-disrupted-workplace.pdf

6-3.シマンテック

許可なく他人のコンピュータを使用して仮想通貨をマイニングする「クリプトジャッキング」が第2四半期に163%と急増しました。また新型コロナウイルスの対策としてとられていたロックダウン制限が緩和されるにつれてマルウェアが増加しています。そして国内でも注意喚起がなされている Emotet(Trojan.Emotet)も再び増加傾向にあり、注意を呼び掛けています。

Threat Landscape Trends Q2 2020(2020年8月24日発表)

https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/threat-landscape-trends-q2-2020

6-4.カスペルスキー

カスペルスキー(Kasperusky)では、四半期毎にPCとモバイルのマルウェアのリポートを公開しています。モバイルを標的とした悪意のあるインストーラや、PCを標的として銀行口座へのオンラインアクセスを介してお金を盗むように設計されたマルウェアが増加傾向にあるとされています。

2020年第2四半期のエクスプロイト分布統計においては、脆弱性を狙った攻撃について述べられています。Microsoft Officeスイートの脆弱性は最も一般的ですが、ブラウザ、Andoroid、Java、Adobe Flash、PDFなども狙われていますので注意が必要です。

IT threat evolution Q2 2020. PC statistics

https://securelist.com/it-threat-evolution-q2-2020-pc-statistics/98292/IT threat evolution Q2 2020. mobile statistics

https://securelist.com/it-threat-evolution-q2-2020-mobile-statistics/98337/

6-5.キヤノンマーケティングジャパン株式会社

2020年上半期の国内マルウェア動向に関するレポートは今後発表される見込みです。

2018年8月28日発表

https://eset-info.canon-its.jp/malware_info/trend/detail/180824.html

2019年9月20日発表

https://eset-info.canon-its.jp/malware_info/trend/detail/190920.html

7.スパム、有料リンク、マルウェアを報告

各社発表の報告からもサイバー攻撃の脅威は歴然で、もはやこれらの被害を最小化するためには相互協力が必要です。これからは侵害された痕跡の情報 (セキュリティ侵害インジケーター/IoC=Indicator of Compromise)を、できるだけ速やかに公開共有することが求められます。

例えばIoCの情報を活用しているセキュリティーベンダーの受けた情報の中に新しい脅威が見つかったとします。セキュリティベンダーは脆弱性や脅威を解析し対策を立てます。脆弱性が見直されたソフトウェアやOSのアップデートを行うことで同様の被害を防ぐことができるからです。

7-1.どのように報告するのか?

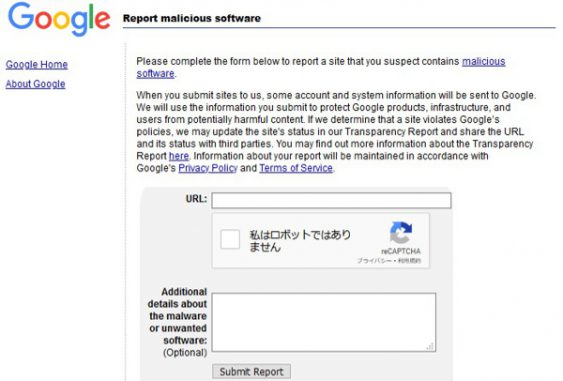

インターネットの検索結果にスパム・有料リンク・マルウェアの結果と思われる情報が見つかった場合、どのようにしたらよいでしょうか。Google、マイクロソフト、セキュリティベンダー、そして日本では情報処理推進機構(IPA)が、感染拡大を防ぐために報告を希望しています。

スパム、有料リンク、マルウェアを報告する(Google)

https://support.google.com/webmasters/answer/93713?hl=ja

Webページ、有料リンク、リッチ スニペットのスパムや、マルウェア、フィッシングの報告が可能です。

分析のために、マルウェアをマイクロソフトに送信する方法(マイクロソフト)

https://support.microsoft.com/ja-jp/help/939288/how-to-send-malware-to-microsoft-for-analysis

ファイルやプログラムが悪意のあるものだと疑われる場合、分析のために Microsoft の研究・対策チームへファイルを送信できます。

コンピュータウイルスに関する届出について(情報処理推進機構)

https://www.ipa.go.jp/security/outline/todokede-j.html

IPAでは国内のウイルス感染被害の届出を受け付けしています。

怪しいメールを受け取ると、危機感を覚えたり焦りを生じますが、そういうときこそ正しい手続きが必要です。不用意にファイルやリンク先をアップロードする行為は、情報漏えいの可能性もあります。自己判断がつかない場合は、詳しい方、専門機関、IT管理者へ相談するなど、冷静な行動を心掛けることが大切です。

8.「マルウェア」の名前はどう付けられるのか?

ここでは他の章とは異なり、違った視点で「マルウェア」を見てみます。

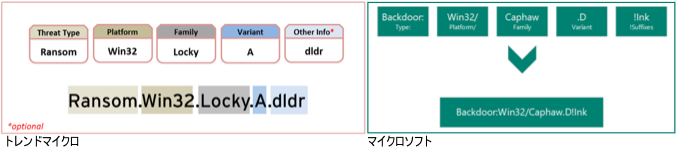

セキュリティーベンダー(例えばトレンドマイクロ)では、「脅威データベース」を公開しており、マルウェア、脆弱性、スパムなどの情報を確認できます。マルウェアについての公開情報は、マルウェアの検出名、危険度、情報公開日などが確認できます。

脅威データベース

https://www.trendmicro.com/vinfo/jp/threat-encyclopedia/

マルウェアの検出名は、台風の番号や名前のように、ある一定の基準にそって、「脅威のタイプ」「プラットフォーム」「マルウェアのファミリー名」「亜種」「補足情報(オプション)」が決められています。文字列の接頭辞、脅威のタイプ(Threat Type)を見るだけで、どういったタイプのマルウェアなのが分かります。

命名について

マルウェア検出名の表示は、セキュリティベンダーによって多少ことなります。マイクロソフト、トレンドマイクロ、カスペルスキーなどでは、コンピュータアンチウイルス研究機構(CARO)のマルウェア命名スキームに従うようになりました。検出されたマルウェアと望ましくないソフトウェアの命名はとても分かりやすく、分析者による特定の脅威の調査後、名前の各コンポーネントが決定されます。

1.Threat Type / Type : 脅威のタイプ

マルウェアがどういったこと(悪意ある行動)をするのかをタイプにより判別します。

例: Worm(ワーム), Adware(アドウェア), Backdoor(バックドア), Trojan(トロイの木馬), Ransom(ランサムウェア,身代金) などが一般的なマルウェアの種類です。

2.Platforms : プラットフォーム

マルウェアが動作するように設計されたオペレーティングシステム(Windows、masOS X、Androidなど)を示します。プログラミング言語とファイル形式を示すためにも使用されます。

例: AndroidOS, DOS, Linux, iPhoneOS, macOS, macOS_X, Win16, Win2K, Win64など

3.Family : マルウェアファミリ

マルウェアの脅威(共通の活動や反応)をグループ化したものです。

セキュリティソフトウェアプロバイダーによって、マルウェアファミリの名前が異なる場合があります。

4.Variant : 亜種

亜種ごとに一意の文字列を付与

5.Other file types / Other Infomation : 補足情報

複雑な脅威のためのより詳細な情報

マルウェア検出名の命名ルールについて(トレンドマイクロ)

https://success.trendmicro.com/jp/solution/1306448Malware names(マイクロソフト)

https://docs.microsoft.com/en-us/windows/security/threat-protection/intelligence/malware-naming

またカスペルスキーのWebサイトでは、オンデマンドスキャン、悪意のあるメール、ウェブの脅威、ネットワーク攻撃、脆弱性、スパムなどを期間(日/週間/月間)で確認することができます。「Top Infections」は、上位の感染状況一覧があり、マルウェア命名スキームの知識があれば、マルウェアの名前を見るだけで、自分の環境に対しての脅威が含まれているかをすばやく認識できます。

Statistics(カスペルスキー)

https://statistics.securelist.com/en

9.セキュリティベンダー

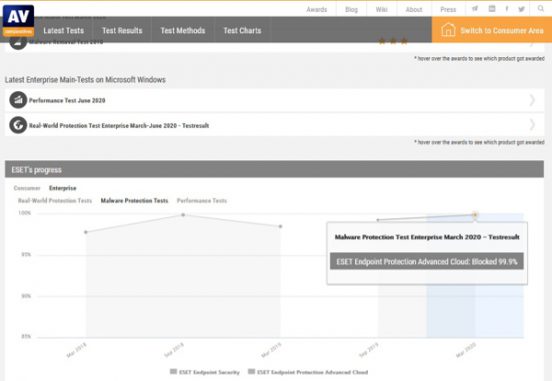

セキュリティソフトウェア(PC/Macベースのウイルス対策製品やモバイルセキュリティソリューションなど)が、期待どおりに機能するかどうかをチェックする体系的なテストを提供する独立組織AV-Comparatives社のWebサイトでは、消費者向けアンチウイルスベンダー(PC)のリストや、企業向けのベンダー一覧やテスト結果が確認できます。

例えばESTEの企業向け(Enterprise)製品のマルウェア保護テスト(2020年3月)は、99.9%とよい結果が出ています。このようなデータを製品選定のうえでの参考として取り入れてみるのもよいかもしれません。

Enterprise Main Test-Series Vendors

https://www.av-comparatives.org/enterprise/Test Results

https://www.av-comparatives.org/enterprise/test-results/List of Consumer AV Vendors (PC)…一般消費者向け

https://www.av-comparatives.org/list-of-consumer-av-vendors-pc/

アンチウイルスのソフトウェアには様々な製品があります。市場シェア(占有率)の多い少ないはありますが、実際のところ使ってみないと分からない場合もあるかと思います。試用版の存在などを確認しながら、ご自身の環境にあったものを選択しましょう。

10.まとめ

マルウェアを含む各種のサイバー攻撃に対する報告は、国内外問わず常時公開されています。お使いのセキュリティソフトウェアのベンダー情報や、企業内での取り組みを理解し、互いに協力し合って被害の最小化に努めていきたいものです。

弊社ではセキュリティや万が一の故障への対策を想定したバックアップ用PC(テグシス)、マルウェアの解析に役立つ技術者向けのIDA、マルウェアの検知などを得意とするVirusTotal Enterpriseなどを取り扱っております。

なにかお困りのことがございましたら、テガラのサポートサイトもぜひご利用ください!

| ■ テガラ株式会社 サポートサイト (https://www.tegara-support.com/) |